Sensitive-information-leakage

马云爸爸说:人还是要有梦想的,万一实现了呢

Army to attack#全军出击*前言

世人皆会犯错,何况人写的代码。是代码就可能有漏洞。

first_blood#别抢我五杀* nmap和系统版本

操作系统是用户和计算机的接口,同时也是计算机硬件个其他软件的接口。操作系统管理这计算机硬件资源,同时按照应用程序的资源请求,分配资源。

渗透测试中,在查看了操作系统的版本后,如果发现没有及时更新,修补已存在的漏洞,那么攻击者绕过操作系统的安全保护直接获得硬件的控制权。

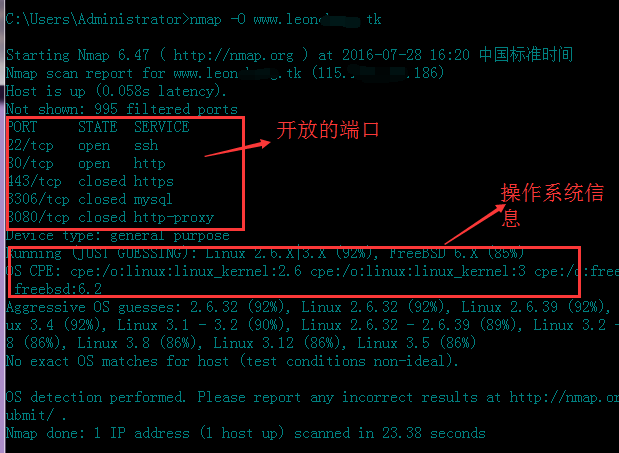

查看自己电脑的操作系统很简单,但是怎么样来在渗透测试中查看被测试主机的系统呢。 网络操作系统里的TCP/IP堆栈作为特殊的“指纹”来确定系统的真正身份。因为不同的操作系统在网络底层协议的各种实现细节上略有不同。可以通过远程向目标发送特殊的包,然后通过返回的包来确定操作系统类型。 利用这种技术实现的工具很多,比较著名的有NMAP、CHECKOS、QUESO等。

获取目标服务器的操作系统:nmap - O www.lxxxxx.tk

double_kill#别抢我五杀 *中间件信息及工具

中间件是一种独立的系统软件或服务程序,它不必考虑自己的物理位置硬件平台。中间件解决不同网络协议之间的转换。它的机制为:应用程序要从网络中的某个地方获取特定的书库和服务,该应用程序只需要调用中间件的API访问一个中间件系统,由中间件系统区完成寻找数据源或服务的操作,进而传输客户请求信息,重组答复信息,最后将结果返回应用程序。

一般本地开发的话建议使用tomcat。linux系统建议使用jetty或apache hpptd。大型的项目就用JBOSS或webloigc。

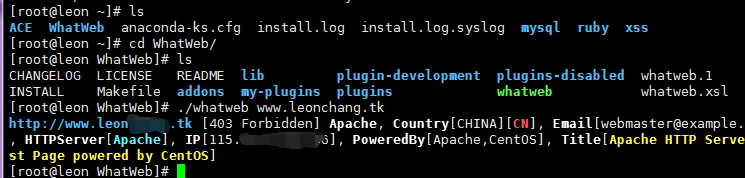

看中间件信息的方法:

- 1.http 返回头部server

- 2.404报错信息

- 3.工具../whatweb

whatweb在GitHub上搜,然后git clone 到自己的虚拟机。

我选择了一个ruby版本的,并且安装ruby1.9以上才能用

由于我apache配置把版本信息关了,所以没有获取到。

triple_kill#别抢我五杀 *web程序

1.cms类型及版本

CMS是Content Management System的缩写,意为“内容管理系统”。 内容管理系统是企业信息化建设和电子政务的新宠。

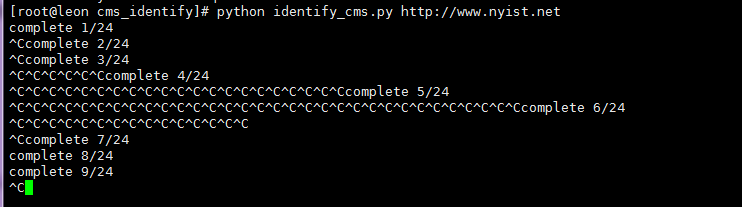

cms版本信息获取方式:

>* 1.whatweb

>* 2.cms_identify

cms_identify在github clone 后使用

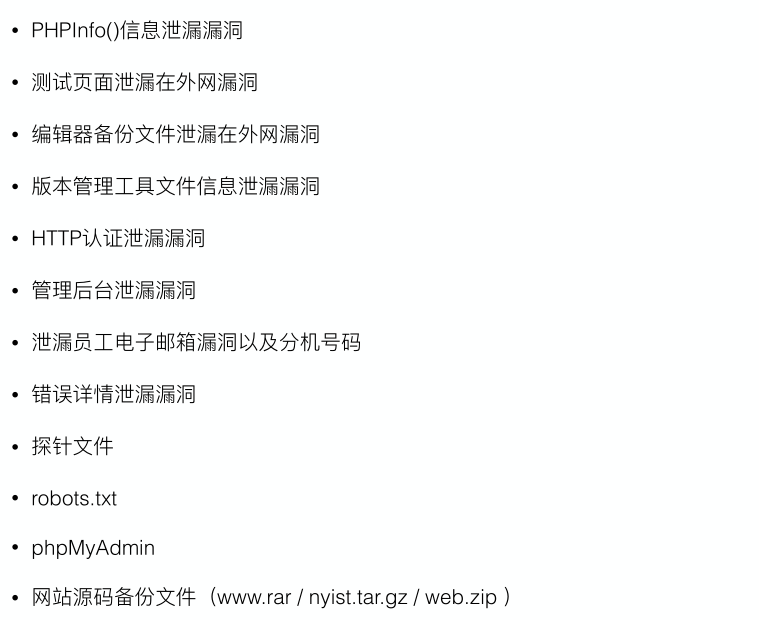

2.敏感文件

* 1.phpinfo 检测方法工具扫描网站,看是否存在test.php或者phpinfo.php

修复方案:删除该文件。* 2.测试页面泄漏在外网漏洞

检测方式:检测test.cgi ,pinfo.php phpinfo.php

修复方案:删除该文件。* 3.备份文件泄漏在外网:编辑器或者人员在编辑文件时,产生的临时文件。如vim 的.swp后缀,UItrlEditor的.bak

检测方式:在cgi.后加bak,swp,old

修复方案:删除该备份文件。* 4.版本管理工具文件信息泄漏:版本管理工具SVN和CVS会在所有目录添加特殊文件,如果这些文件同步到web目录后就会泄漏路径

检测方式:访问http://ip/CVS/Entriesp或者http://ip/.svn/entriesp是否成功

修复方案:删除SVN 的.svn目录和CVS的CVS目录。* 5.http认证漏洞:web目录开启了http basic 认证,但未做IP限制,导致攻击者可以爆破账号密码

修复方案:限制ip访问* 6.管理后台泄漏:管理员的账号密码过于简单以及后台地址在外网易被发现,导致爆破

修复方案:后台地址绑定内网。如果必须外网访问,为了防止敏感信息泄漏,尽量少显示内容,简单的表单登陆加验证码加防sql注入,密码需复杂。管理员多看日志。* 7.员工邮箱及分机号码泄露:一旦泄露了此类信息,为社工提供了非常有利的价值。

修复方案:要求员工定时更改密码,做好安全教育及防护* 8.错误详情泄漏:页面含有CGI处理错误的代码级别的详细信息

检测:修改非法参数,查看页面回显信息

修复:CGI错误提示设置成提示语,不能提示出错的代码级别的详细原因。

检测工具:

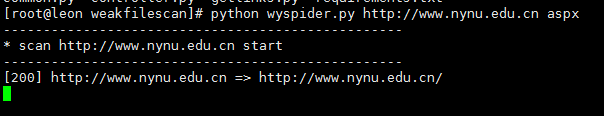

weakfilescan: 基于爬虫,动态收集扫描目标相关信息后进行二次整理形成字典规则,利用动态规则的多线程敏感信息泄露检测工具,支持多种个性化定制选项

使用方法:python wyspider.py http://ip php(脚本类型)

BBScan:这是一个迷你的批量信息泄漏扫描脚本。规则字典非常小,但是尽量保证准确和可利用。

–network 参数用于设置子网掩码,小公司设为28~30,中等规模公司设置26~28,大公司设为24~26

当然,尽量避免设为24,扫描过于耗时

使用方法:

–host www.target.com –browser 扫描单个目标

–host www.target.com –network 28 –browser 扫主机和IP段

-f wandoujia.com.txt 从目标网站下载文件

quadra_kill#抢头就送到投*网络信息泄漏

1.DNS域传送漏洞

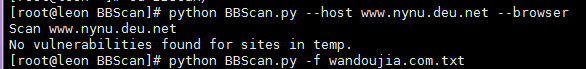

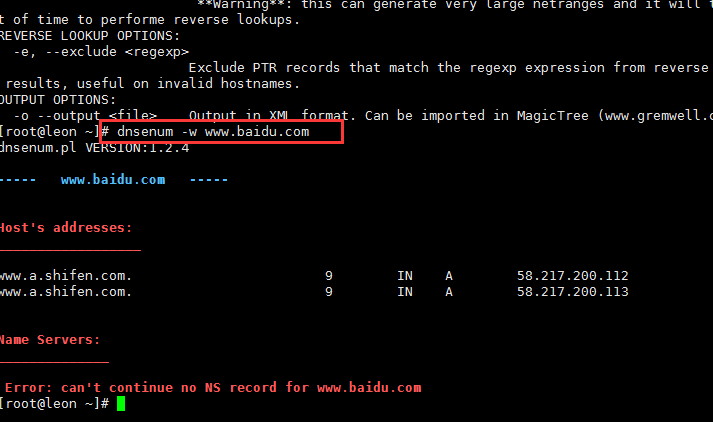

dnsenum.pl :dnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。它可以查询网站的主机地址信息、域名服务器、mx record(函件交换记录),在域名服务器上执行axfr请求,通过谷歌脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C类地址并执行whois查询,执行反向查询,把地址段写入文件。

我们可以利用dnsenum从DNS服务器上获取以下信息:

- 主机IP地址

- 该域名的DNS服务器

- 工具../whatweb

除了被用来获取DNS信息,dnsenum还具有以下特点:

- 使用谷歌浏览器获取子域名

- 暴力破解

- C级网络扫描

- 反向查找网络

2.运维监控系统弱口令,泄漏网络拓扑

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。

zabbix能监视各种网络参数,保证服务器系统的安全运营;并提供灵活的通知机制以让系统管理员快速定位/解决存在的各种问题。

参考:http://waringid.blog.51cto.com/65148/945352/

zabbix 弱口令

zabbix sql注入

3.第三方

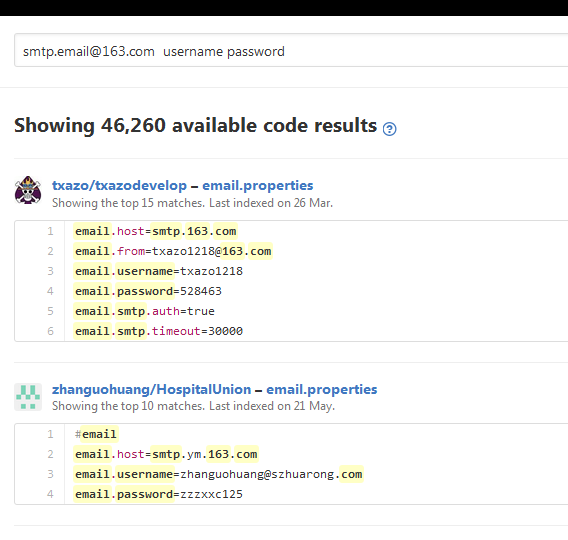

github 源码,数据库,邮箱密码泄漏 百度云盘, qq群

原因:神一样的队友

#penta_kill#终于要5杀了github信息泄漏

很多网站及系统都会使用pop3和smtp发送来邮件,不少开发者由于安全意识不足会把相关的配置信息也放到Github上,所以如果这时候我们动用一下google搜索命令语句,构造一下关键字,就能把这些信息给找出来了。

- site:Github.com smtp

- site:Github.com smtp @qq.com

- site:Github.com smtp @126.com

- site:Github.com smtp @163.com

- site:Github.com smtp @sina.com.cn

- site:Github.com smtp password

- site:Github.com String password smtp

在google搜索的

或者在GitHub搜索

选择几个能进去的邮箱基本没什么正常用的

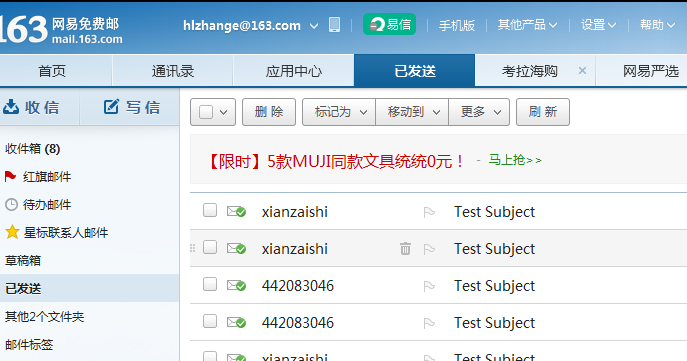

下面这个应该是写代码测试的邮箱

Legendry#GG* 总结

现在网上的信息泄露蛮严重,还是尽量填写少的个人资料,开各种小号逛论坛等。

题外话:如果你对本站文章字体有任何不适,请告知我,我会回复你,字体请让浏览器调到对眼睛舒适的大小;默认不允许转载,除非转载注明出处。